IoT・情報通信技術研究者

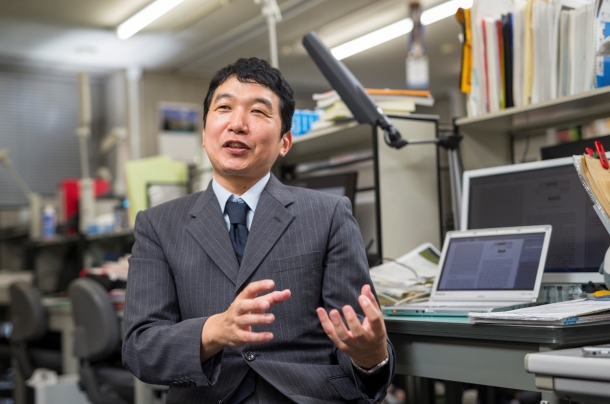

戸川 望(とがわ のぞむ)/理工学術院教授

人工知能で「トロイの木馬」の検出へ

「モノのインターネット」(IoT:Internet of Things)で溢れる世界はもうすぐそこまで来ています。未来の世界はもっと便利でもっと豊かになる……。そう期待されている一方で、そんな世界を脅かそうとする“悪意”が暗い影を落としはじめています。基幹理工学部の戸川望教授は、未来社会のそうしたリスクに対して、いち早く技術で対処しようと研究を進めています。情報通信技術を駆使して、安心・安全で人に優しいシステムを実現しようとしている戸川教授。今回から4回にわたり、研究の取り組み、そして研究への思いを伺います。(取材日:2017年9月7日)

「モノのインターネット」(IoT:Internet of Things)で溢れる世界はもうすぐそこまで来ています。未来の世界はもっと便利でもっと豊かになる……。そう期待されている一方で、そんな世界を脅かそうとする“悪意”が暗い影を落としはじめています。基幹理工学部の戸川望教授は、未来社会のそうしたリスクに対して、いち早く技術で対処しようと研究を進めています。情報通信技術を駆使して、安心・安全で人に優しいシステムを実現しようとしている戸川教授。今回から4回にわたり、研究の取り組み、そして研究への思いを伺います。(取材日:2017年9月7日)

IoT時代のセキュリティ対策

私は、IoT・情報通信技術の研究者です。大きな研究テーマの一つとして「情報セキュリティ技術」の確立を目標に掲げ、これに取り組んでいます。研究室では特に、コンピュータシステムを構成する装置や機器などのハードウェアに対するセキュリティ技術の開発に力を入れており、その中に「ハードウェアトロイを発見する技術」の研究があります。

写真:取材中、笑顔で対応する戸川先生

スマートフォンやパソコンなどの従来の情報・通信機器に加えて、家電製品、自動車、ロボット、さらに施設など、すべてのモノがネットワークに接続されて互いにつながる世界が、近い将来やってくるといわれています。そうした世界で中心的役割を担うのが「モノのインターネット」(IoT:Internet of Things)とよばれる概念です。総務省の「平成28年情報通信白書」によると、2020年にはIoTデバイスの数は世界で300億個を超えるとされています。IoTが普及する将来、とりわけ重要になるのが情報通信のセキュリティ対策です。あらゆるモノがネットワークでつながると、それだけで不正が起きる可能性が高まります。また、IoTデバイスの規格は様々に異なるため、画一的なセキュリティをとることが非常に難しく、多様な外部攻撃を受ける危険が高いともいえます。

“トロイの木馬”対策

「トロイの木馬」という情報通信関連の言葉を聞いたことがあるでしょうか。パソコンのソフトウェアに侵入する不正なソフトウェアのことで、パソコン使用者によりキーボードに打ち込まれた情報をネットワークを介して外部に送信してしまうなど、様々な悪さをします。この「トロイの木馬」のハードウェア版といえるのが「ハードウェアトロイ」です。つまり、集積回路(IC:Integrated Circuit)というハードウェアの中に不正に仕込まれ、不正動作を誘引する回路のことをハードウェアトロイといいます。

世界では、「これはハードウェアトロイによる被害ではないか」と報道されている事例がいくつもあります。たとえば、インターネットとつながる電気アイロンに、悪意あるICチップが埋め込まれ、迷惑メールが大量にばらまかれた事件がありました。これはハードウェアトロイによる仕業ではないかと言われています。また、大手情報通信企業がコンピューターメーカーを買収した際、そのメーカー製のパソコンに不正なICチップが入っていて、通信データが通信相手以外にも送信されたと伝えられています。こうした事態を機に、噂の対象となった企業の株価が暴落したり、製品が使われなくなるといったこともあるので、ハードウェアトロイは大きな社会的リスクの要因ともいえるのです。

ハードウェアトロイの被害は、日本も決して無関係ではありません。むしろ日本が影響を受ける恐れは大いにあります。今、多くの日本企業は、ハードウェアの中心部品である半導体を自社で一貫生産しておらず、部品や回路などを他社に頼っています。仮に、部品を供給してくれる企業に悪意ある人物がいて、その部品に不正な回路を仕込んだとします。そして、例えば、その回路を含む部品には、セキュリティのため暗号システムが組みこまれているとします。この暗号システムは、平文を入力すれば暗号が出力されるため、一見、回路としては正常なものに感じられます。ところが、ある特定の入力がなされたときにのみ、悪意あるプログラムが作動するように回路を設計することもできるのです。

写真:「機械学習によるハードウェアトロイ検知」の発表

現在の暗号技術の主流であるRSAというシステムでは、2の1024乗通りもの鍵を使ったもので、現行の技術ではすべてのパタンの平文を暗号化し、正常に暗号化されるかをチェックするのは非常に困難です。実際、一般的には、完成した回路に対して、限られたテストパタンを試してみて、正常な暗号が出力されれば、その回路は「安全が保証されている」と判断されます。しかし、すべての状態がテストされているわけではないので、一見、正常に見えても、じつは悪意ある回路が組み込まれた部品である恐れがあるのです。

ハードウェアトロイは、回路の中に組み込まれた小さなものですので、目視で見つけることもできません。また、家庭用に使われているIoT製品の各部品には、書き換え可能な回路が組み込まれているものが出回っていて、不正プログラムを仕込みやすい状況でもあります。こうしたことから、コンピュータやIoTデバイスをハードウェアトロイから守るアプローチとしては、ハードウェア自体になんらか方法でアクセスして、ハードウェアトロイを検出する方法が必要なのです。

不正回路を分析し9種類の特徴を発見

そこで私たちは、ハードウェアトロイを検出するための技術開発に挑戦しました。まず、ハードウェアトロイを構成する回路の特徴を見出そうとしたのです。特徴を把握しておけば、ICチップに潜むハードウェアトロイの検出に活かせるからです。

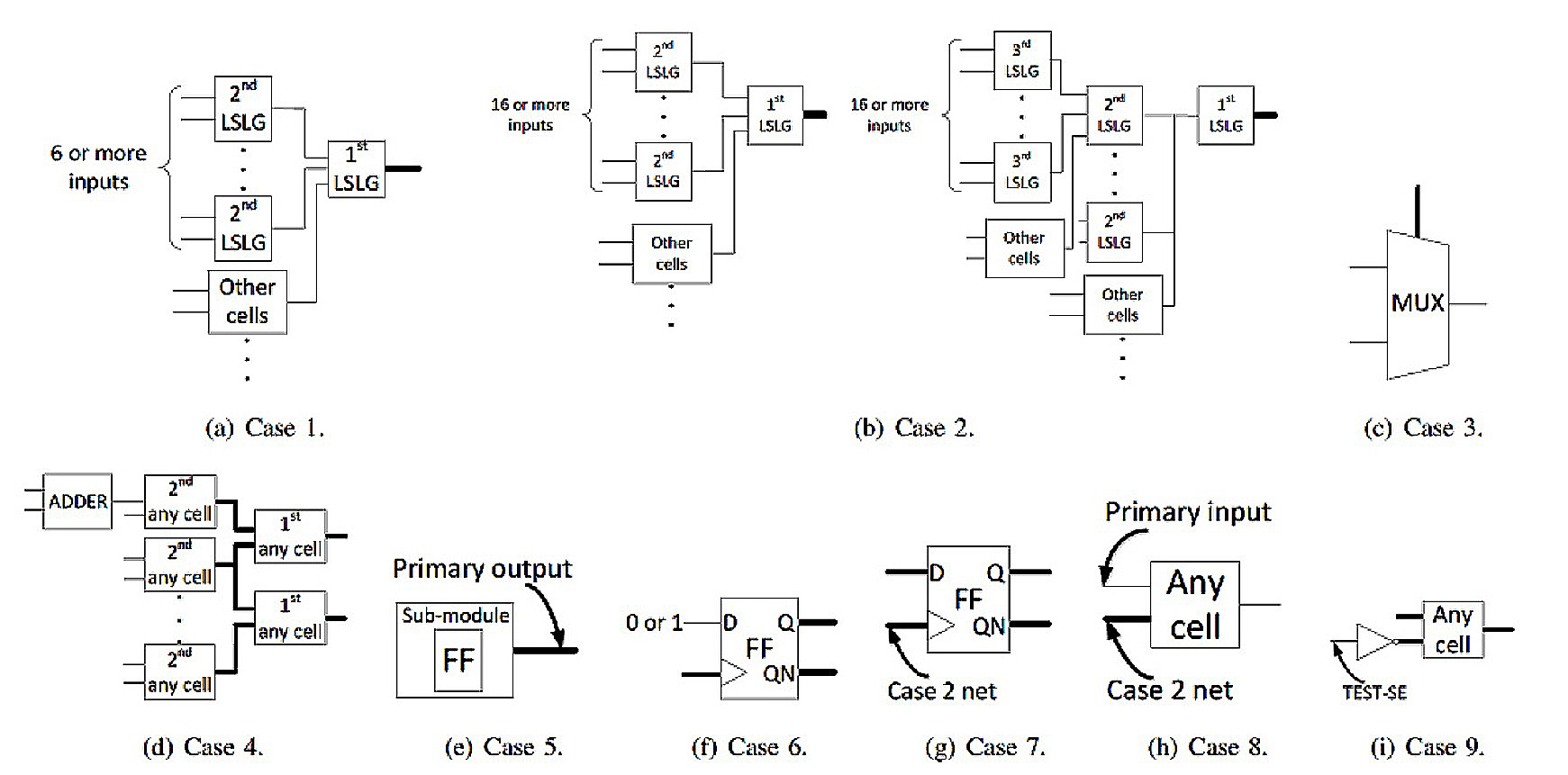

米国には「Trust-HUB」とよばれる、ハードウェアトロイの実例を集めたサイトがあります。研究室の大学院生とともに、このサイトで紹介されている不正な回路図を分析していくと、実は9種類の特徴に分類できることがわかってきたのです。

図:「Trust-HUB」を詳細に調査して見出したハードウェアトロイの構成回路における9種類の特徴(出典:戸川研究室)

そこで私たちは、不正があるかどうかをチェックしたい回路について、「1番目の特徴に当てはまる場合は1点」「5番目の特徴に当てはまる場合は2点」「6番目の特徴に当てはまる場合は2点」といったように点数をつけることにしました。たとえば、あるチェック対象の回路が1番目と5番目と6番目の特徴に当てはまった場合、それぞれの点数が合計され5点となります。もちろん、本当にハードウェアトロイを構成しているか判断するための最適な得点の与え方も見出しました。

さらに、一部の例外処理を加えることにより、最終的にトロイかトロイでないかを判別できるようなシステムを確立することができました。「Trust-HUB」に掲載されていたモデル対象の回路に対し、われわれで作った検出方法でハードウェアトロイが含まれているか確認したところ、すべての回路で誤りなく検知することができました。ハードウェアトロイを正しく発見する技術を実現したのは、私たちの分野では世界でもさきがけだと思っています。

人工知能を駆使して“未知なる脅威”に対応

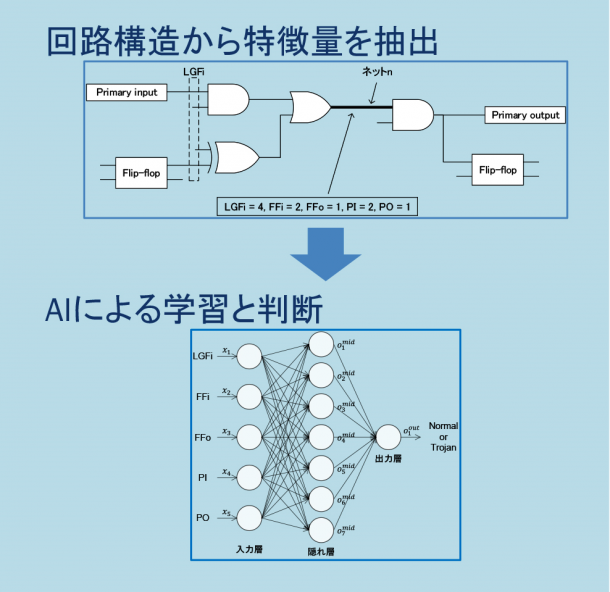

さらに私たちは、“未知なる脅威”にも対応すべきだと考えました。そこで、人工知能を用いて、未知のハードウェアトロイの存在を検知する技術を開発することにも挑戦しています。この方法では、回路のうち、どの線がハードウェアトロイを構成しているものであるかを、人工知能の中心技術である機械学習を使って、高い精度で検知することを目指しています。

具体的には、既に紹介したとおり、私たちはハードウェアトロイの9種類の特徴を把握していますので、その情報をもとに人工知能が「ハードウェアトロイであるかどうか」の特徴を量(特徴量)として得られるようにするというものです。現段階では、回路の局所的な構造に対して、ハードウェアトロイであるかどうかの特徴を得る技術を開発しようとしています。将来的には、より大局的に回路を見ることによって特徴量を得るような技術も確立したいと考えています。

図:人工知能を駆使したハードウェアトロイ検出方法のプロセス。未知のハードウェアトロイを誤りなく検知することを目標としている(出典:戸川研究室)

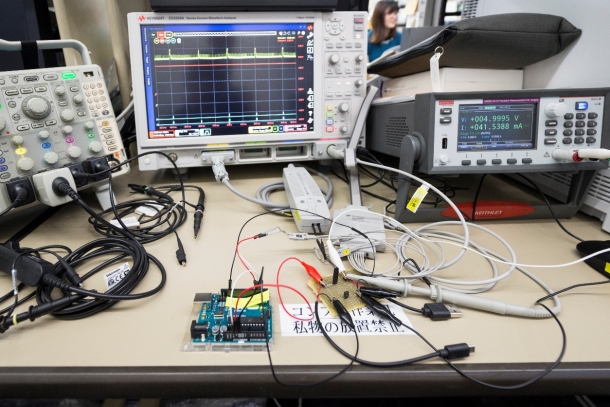

もう一つ、回路以外の部分を調べることにより、そのIoT製品にハードウェアトロイが組み込まれている可能性があるかを検出する方法も考えています。たとえば、どの家電製品も必ず電気は使われるものなので、当然、電力消費があります。もし、ハードウェアトロイが組み込まれていたら、それにより電力の使われ方が異常となるでしょう。そこで、電力消費のされ方に異常がないかを検知する方法を考えています。電力消費の波形から異常を見つけ出そうというアプローチです。他にも、メモリの使用率やCPUの負荷率などを、装置の外部から記録して、異常がある場合はハードウェアトロイの存在を疑う、といった方法もありえます。

写真:電流波形の異常を把握して、ハードウェアトロイの存在を検知しようとする方法。モニタ内の電流波形(黄色い線)の突出した部分が5個あるが左から2番目の突出部のみ細いなど形状が異なる。こうしたわずかな異常から不正を見抜こうとしている

だれもが幸福になれるストーリーを

ハードウェアトロイを発見するシステムはどのように実用化されていくでしょうか。考えるに、まずは高価なIoT機器から取り付けていくことになるでしょう。たとえば、要人などが使用し、セキュリティ対策を講じることが重要な高級車レベルのコネクティッドカーなどです。セキュリティをめぐる話でよく言われるのは、セキュリティを確保しようとするほど、製品の価格が上って、流通や発展を阻害する方向に進む傾向があるということ。業界団体や国、そして、私たち研究者がコラボレーションする形で、だれもが幸福になれるストーリーをつくっていくことが大切だと思っています。

次回は、「地理情報処理システム」の研究についてお話いただきます。

☞2回目配信はこちら

☞3回目配信はこちら

☞4回目配信はこちら

プロフィール

戸川 望(とがわ のぞむ)

戸川 望(とがわ のぞむ)

1997年早稲田大学大学院理工学研究科電気工学専攻博士後期課程修了(博士(工学))。早稲田大学理工学部電子・情報通信学科助手、北九州市立大学国際環境工学部助教授、早稲田大学基幹理工学部情報理工学科准教授などを経て、2009年より早稲田大学理工学術院教授(基幹理工学部)。専門は、集積回路設計とその応用技術、セキュリティ技術。電気通信普及財団テレコムシステム技術賞(2011年)ほか受賞多数。

詳しくは戸川研究室

業績情報

論文

- Hardware Trojans classification for gate-level netlists based on machine learning (2016 IEEE 22nd International Symposium on On-Line Testing and Robust System Design, 2016, p.203-206)

- A score-based classification method for identifying Hardware-Trojans at gate-level netlists (Design, Automation & Test in Europe Conference & Exhibition, 2015, p465-470)

- A Stayed Location Estimation Method for Sparse GPS Positioning Information (2017 IEEE 6th Global Conference on Consumer Electronics, 2017)

- An Accurate Indoor Positioning Algorithm using Particle Filter based on the Proximity of Bluetooth Beacons (2017 IEEE 6th Global Conference on Consumer Electronics, 2017)

受賞

1994年度 電気通信普及財団第10回テレコムシステム技術学生賞

1995年度 IEEE Asia and South Pacific Design Automation Conference

1995年度 ASP-DAC’95 Best Paper Award

1995年度 早稲田大学平成7年度大川功記念賞

1995年度 早稲田大学平成7年度小野梓記念学術賞

1996年度 電子情報通信学会第8回回路とシステム軽井沢ワークショップ研究奨励賞

1996年度 安藤研究所第9回安藤博記念学術奨励賞

1997年度 丹羽記念会平成9年度(第21回)丹羽記念賞

2001年度 武田計測先端知財団、武田研究奨励賞優秀賞

2009年度 丸文研究交流財団、丸文研究奨励賞

2009年度 船井情報科学振興財団,船井学術賞

2010年度 電気通信普及財団、テレコムシステム技術賞